해당 글은 AWS Certified Developer 자격증 취득을 위해 공부하거나 실습한 내용을 정리한 글입니다.

1. AWS 계성 생성

- 결제 수단 등록

- cf. 계좌 확인을 위한 100원 결제를 성공했는데도, 결제 확인에 문제가 있었다. 이 때, 1$ 이하의 잔액이 있는 경우 확인 결제가 되어도 결제 수단 확인

2. root 계정을 이용해 새로운 user 추가

1) 권한 설정(admin 그룹 생성)

- cf. 권한(Permission) 설정 : 그룹을 생성해 해당 그룹에 정책을 연결하는 방법과 그룹을 생성하지 않고 user에 inline policy를 연결하는 방법 두 가지 존재

- 그룹 생성 시에는 기존에 있는 정책(Policy)를 선택할 수도 있고, 새로운 정책을 생성할 수도 있음

- 실습에서는 Administor 권한 정책을 그룹에 연결

2) 해당 admin으로 그룹 생성 및 사용자 생성 시도 - 가능

2. admin 계정을 통해 새로운 user 추가

1) 새로운 user에게 ReadOnly 정책 부여

2) 새로운 user를 통해 그룹 생성 및 사용자 생성 - 불가(오류)

3. admin 계정을 통해 새로 만들었던 user를 해당 그룹에서 제거(권한 제거)

- cf. 두 개의 독립된 세션의 브라우저를 통해 두 개의 계정에 접속한 상태로 진행

1) 그룹에서 제외된 user는 권한이 필요한 페이지에 접근해있던 상태였고, 새로고침하자 해당 페이지를 볼 권한이 없음이 표시

2) 그룹에서 제외된 user는 새로운 group이나 user를 생성하려 시도하였으나 권한이 없음이 표시

4. Policy를 JSON 형태로 조회

1) 상위 레벨에는 Version, Statement 존재

2) Statement

- Effect : 아래 리소스에 있어서 해당 액션들에 대한 접근 허용 및 거부(Access/Deny)

- Action : 리소스에 대한 작업. 현재는 '*'이므로 모든 작업을 의미.

- Resource : 리소스. 현재는 '*'이므로 모든 리소스를 의미.

- 즉, 모든 리소스에의 모든 작업을 '허용'함을 알 수 있음

5. 새로운 Policy 생성

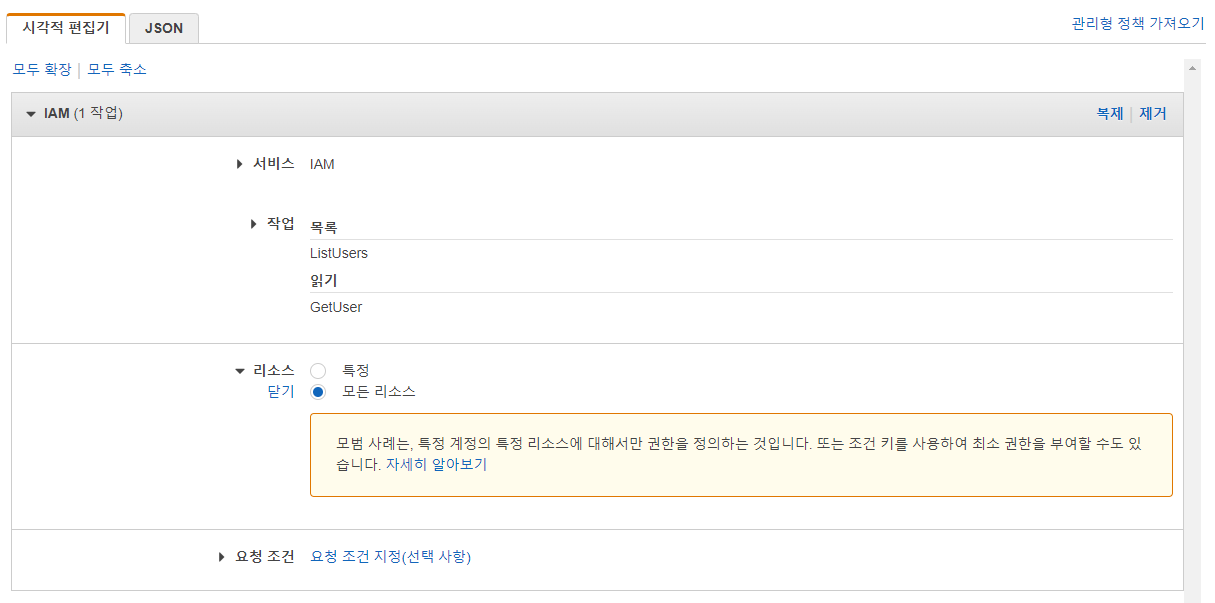

1) Visual Editor를 통해 아래와 같이 새로운 정책을 만들 수 있다. 예시로 IAM에서 ListUsers, GetUsers 작업을 허용하는 정책을 생성했다.

2) 이를 JSON 형태로 보면, sid(Statement ID)가 생성된 것을 볼 수 있고, 'iam:ListUsers'와 같이 허용된 서비스와 작업을 볼 수 있다.